Настройка входа по SSO

С технологией единого входа (Single Sign-On, SSO) пользователь может войти в несколько связанных сервисов с единым логином и паролем. Например, войти в корпоративный портал и одновременно получить доступ к Kinescope. Это упрощает управление доступом и повышает безопасность.

Кому подходит эта статья

- Администраторам корпоративных систем — нужно интегрировать Kinescope с существующей системой аутентификации

- IT-специалистам — требуется настроить SSO через Keycloak или AD FS

- Владельцам корпоративных аккаунтов — нужно упростить управление доступом сотрудников

- Разработчикам интеграций — требуется настроить единый вход для пользователей

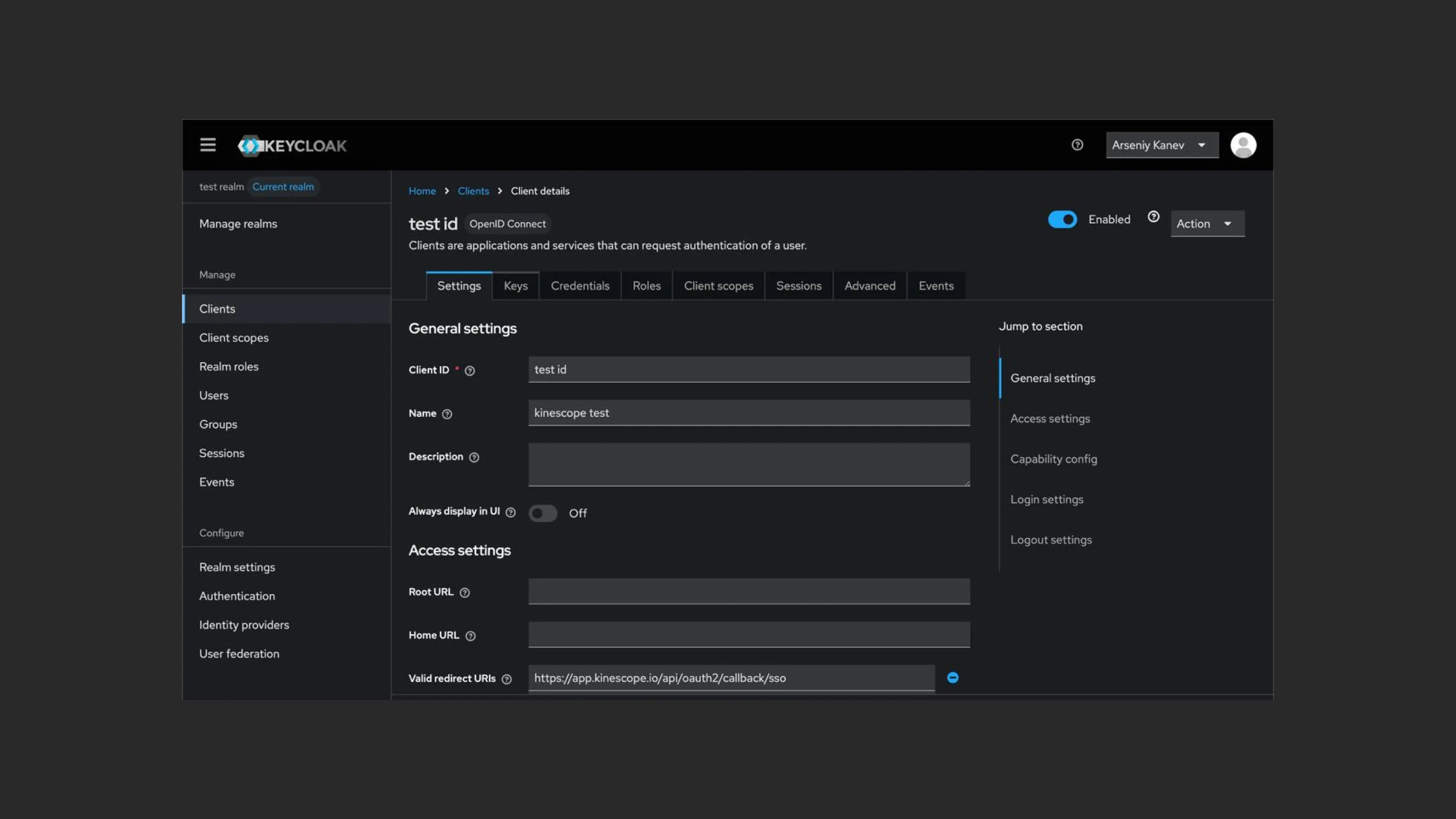

Создание и настройка клиента в Keycloak

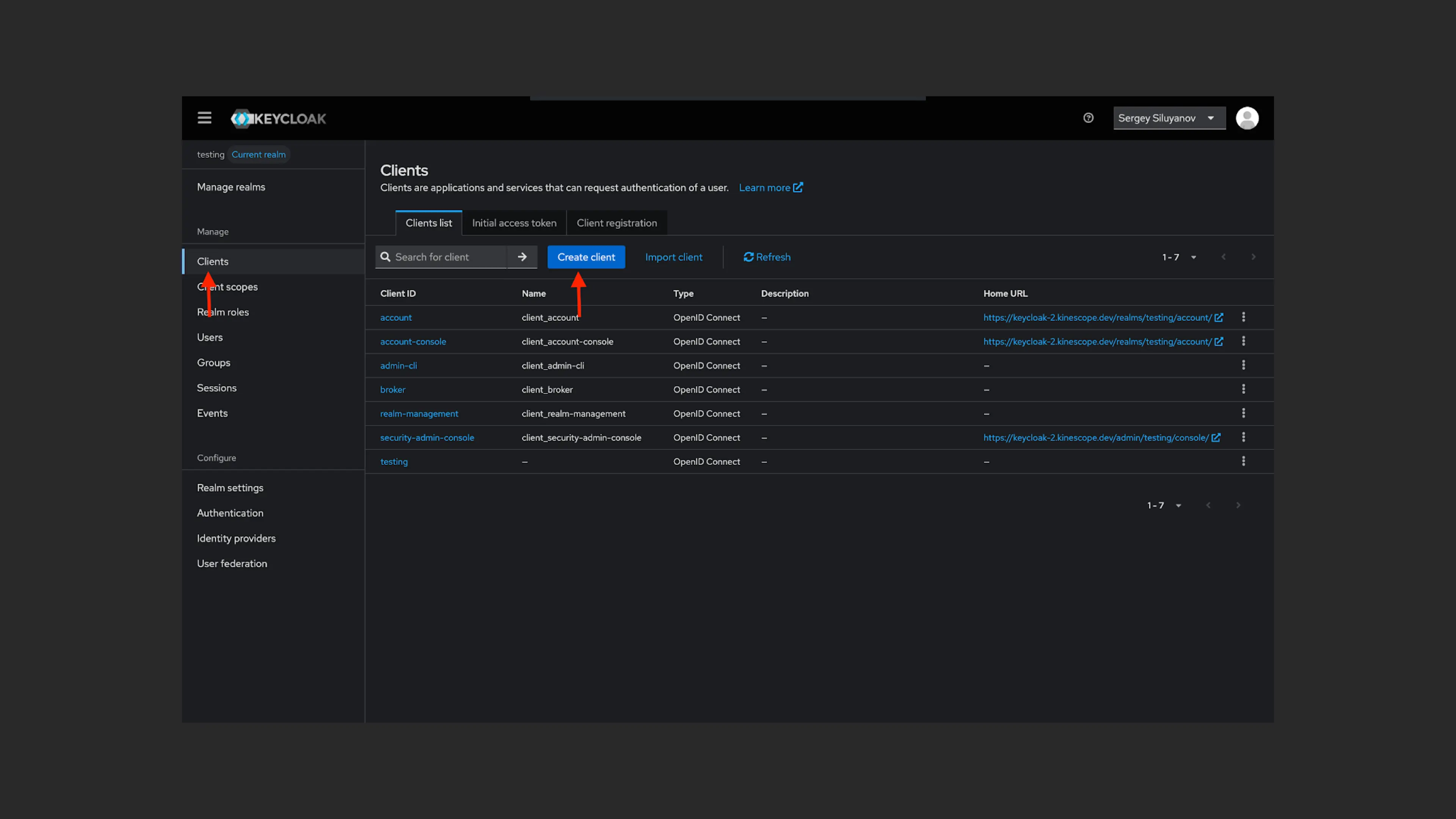

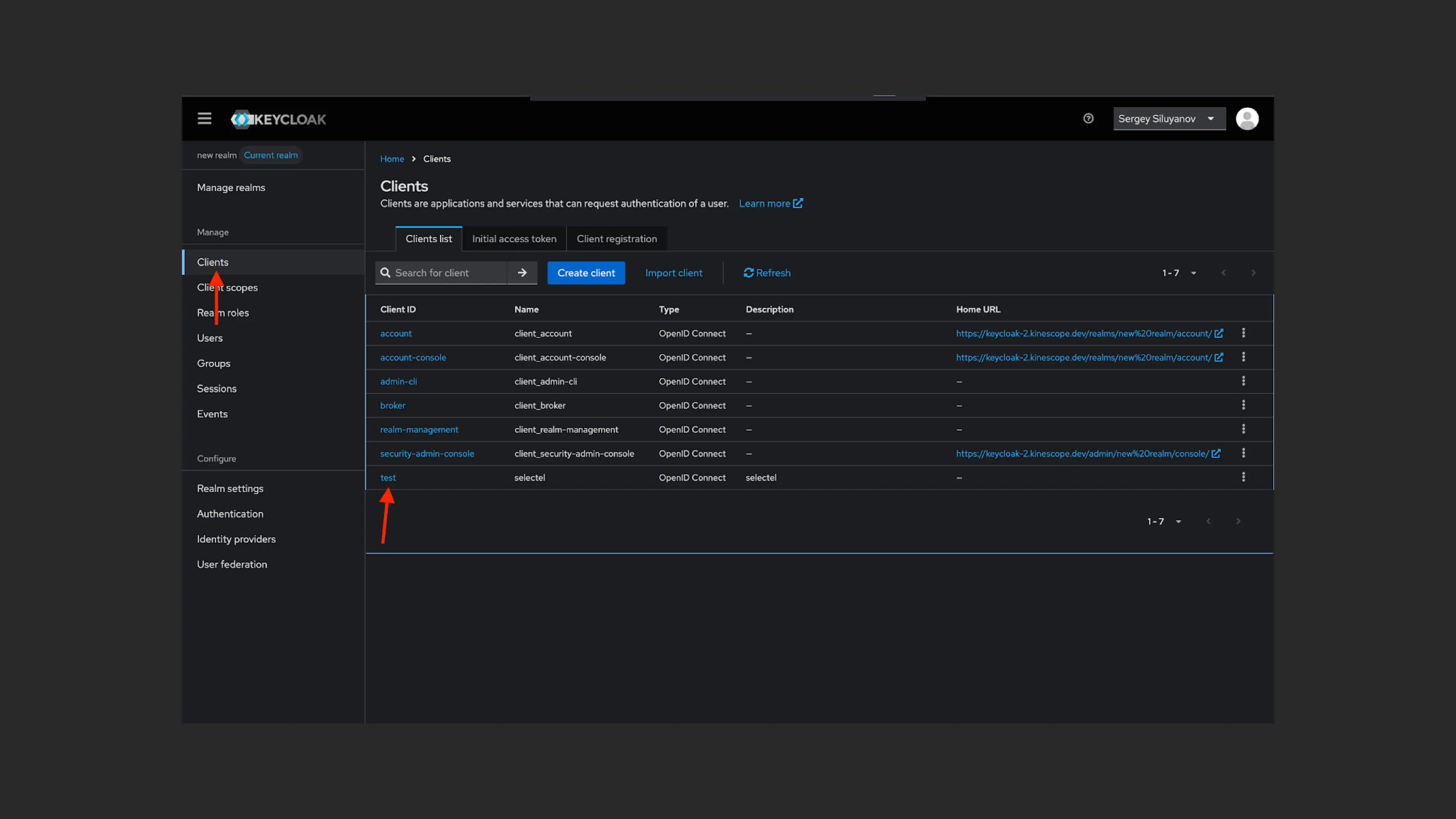

- Для создания клиента в новом realm перейдите в раздел “Clients” и нажмите “Create client”.

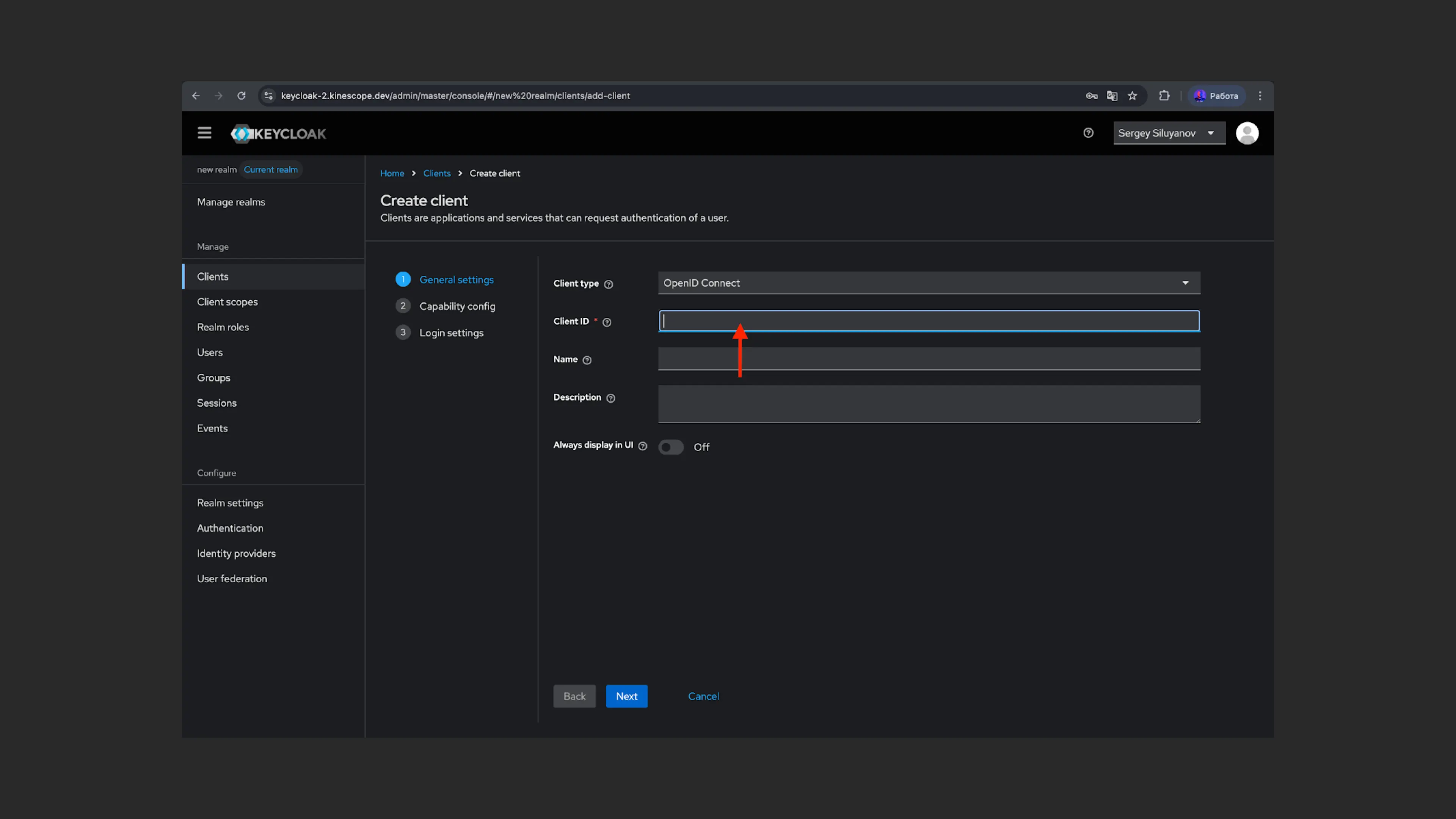

- Введите id клиента (“Client ID”).

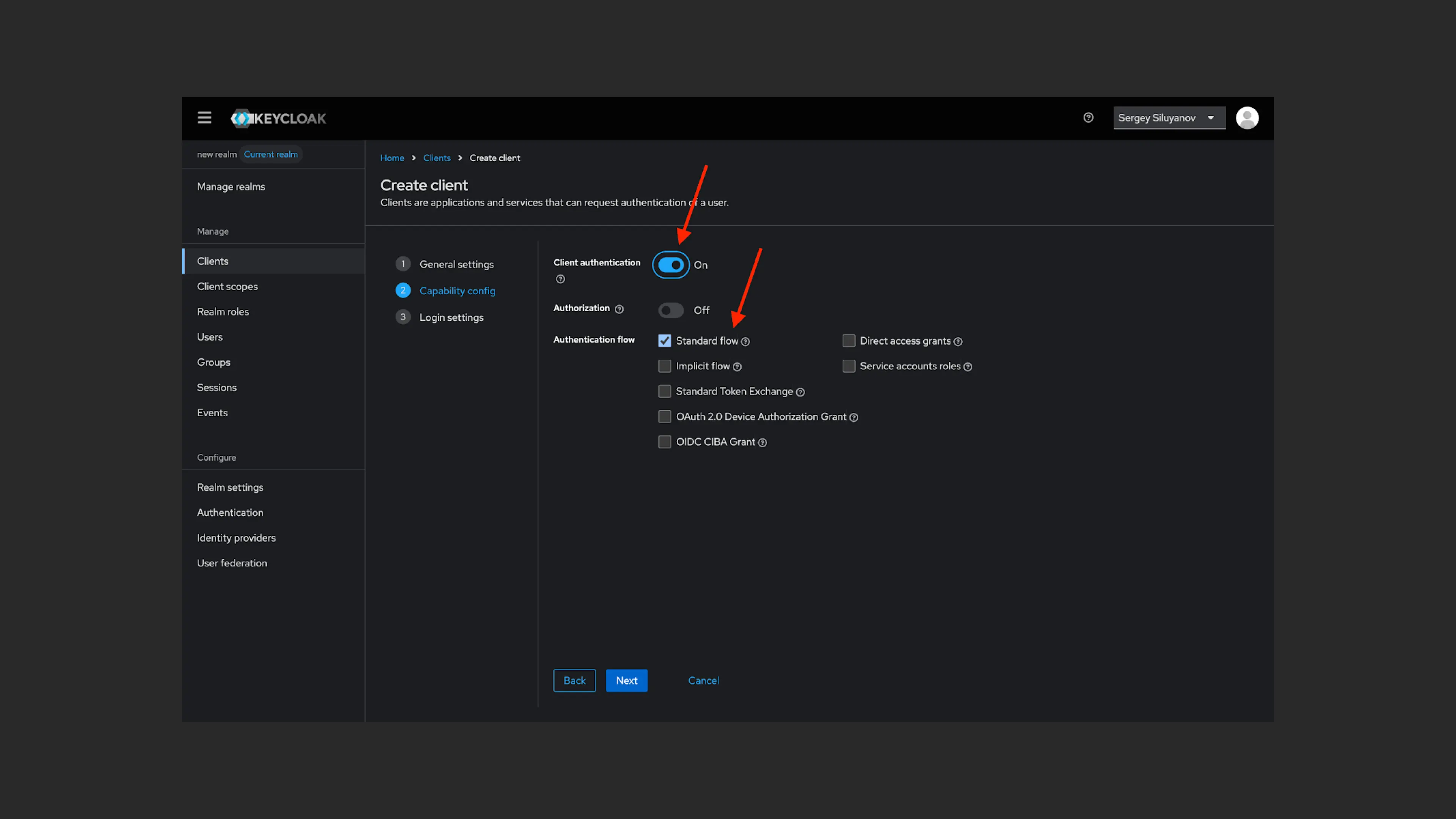

- Нажмите “Next”, выберите “Standard flow” и включите “Client authentication”.

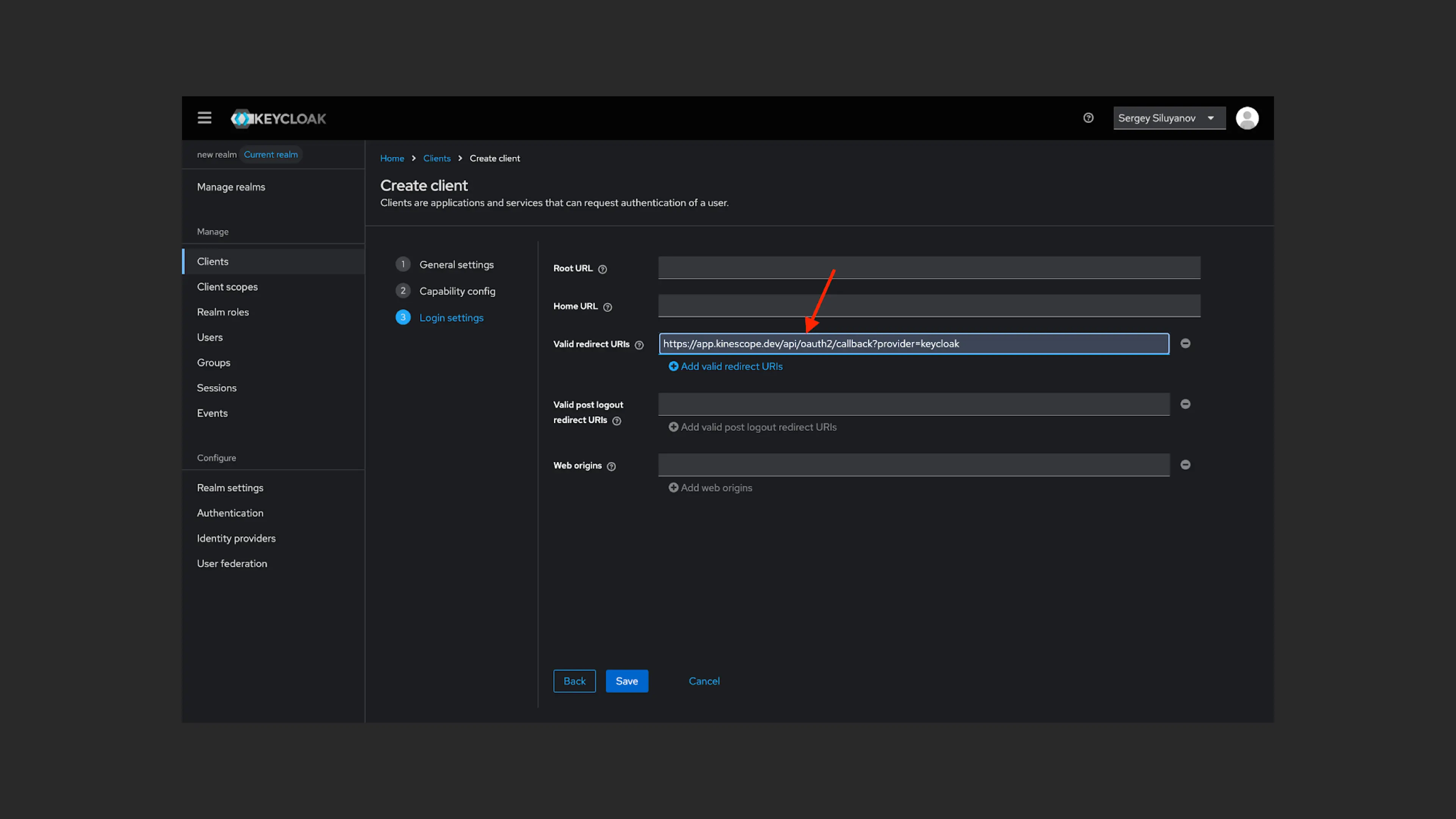

- В поле “Valid redirect URLs” укажите

https://app.kinescope.io/api/oauth2/callback/ssoи нажмите “Save” для сохранения клиента.

- Для создания роли клиента нажмите “Clients” и выберите клиента по ID или наименованию из списка.

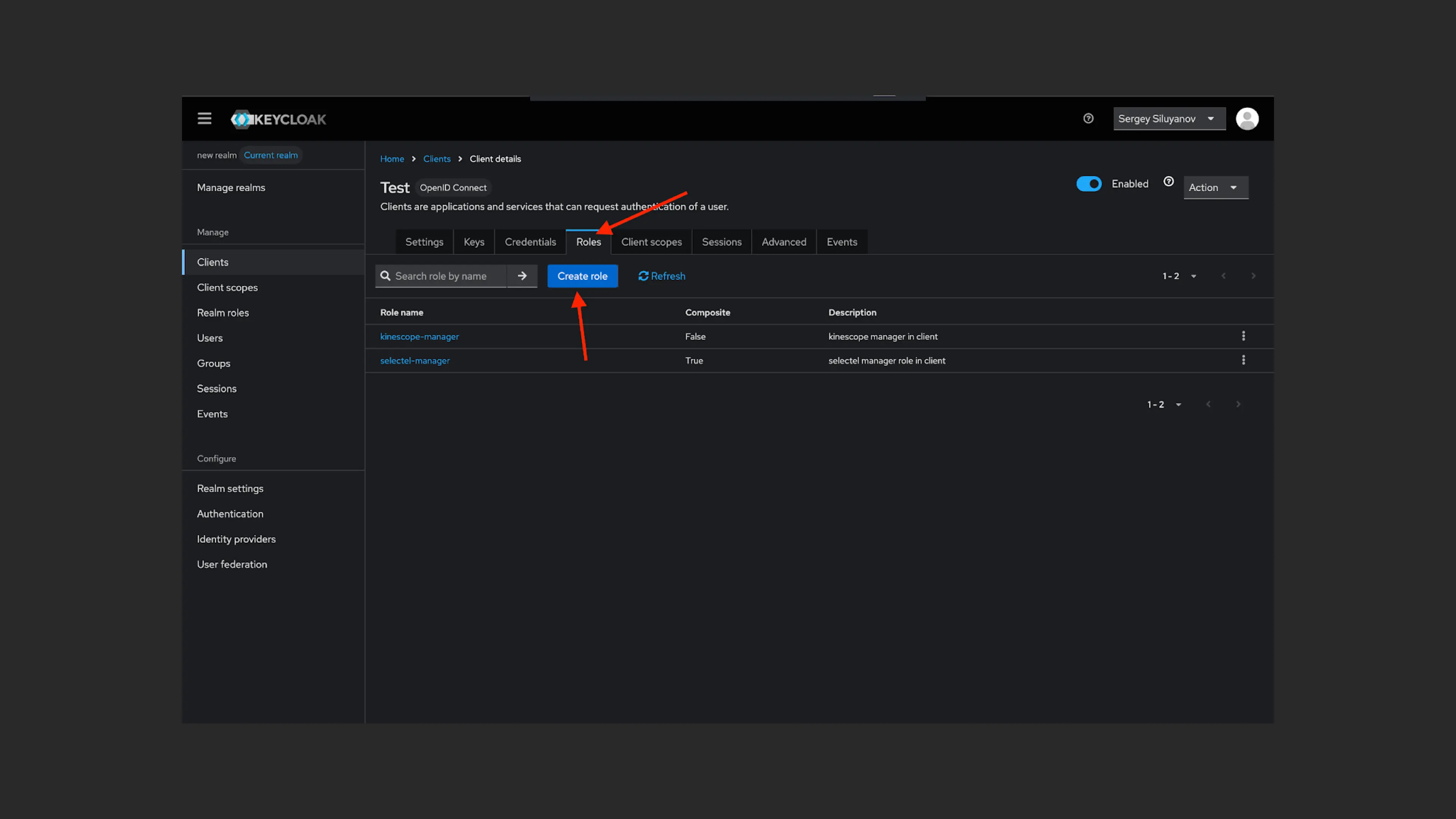

- Перейдите во вкладку “Roles” и создайте через “Create role” нужную роль для пользователя в Kinescope. Например, “kinescope-manager”.

Для корректной настройки используйте следующие наименования ролей:

- kinescope-admin

- kinescope-editor_plus

- kinescope-editor

- kinescope-manager

- kinescope-accountant

- kinescope-viewer

Роли расположены в порядке приоритета. Если передано несколько ролей, то пользователю будет присвоена роль с наименьшим приоритетом.

Подробнее о ролях пользователей в Kinescope и их возможностях читайте в статье «Управление правами доступа в команде».

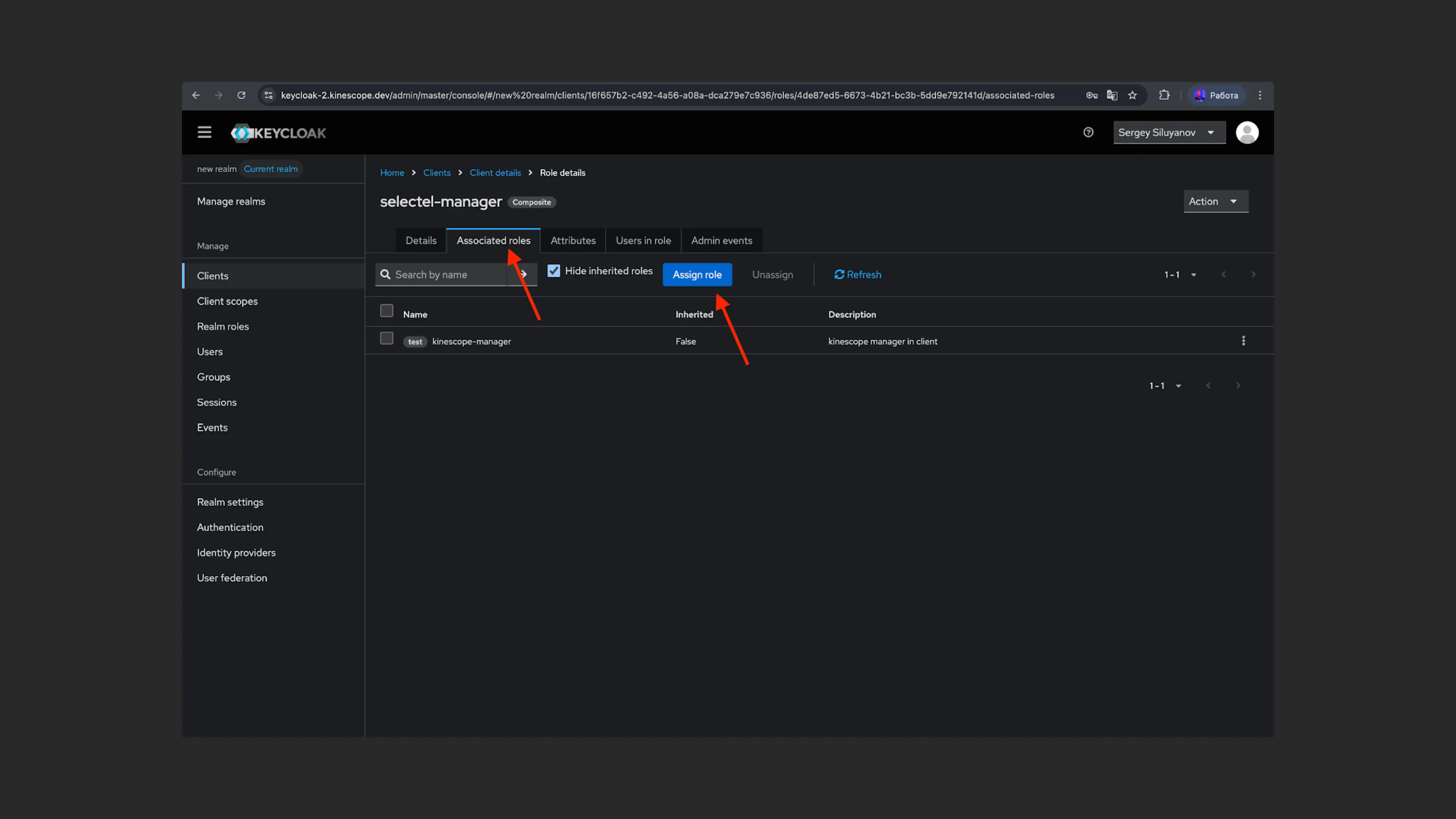

- Далее привяжите созданную роль “kinescope-manager” к роли в подключаемой системе. Для этого с вкладки “Roles” по клику на созданную роль перейдите к её параметрам (“Role details”). Во вкладке “Associated roles” нажмите “Assign role”.

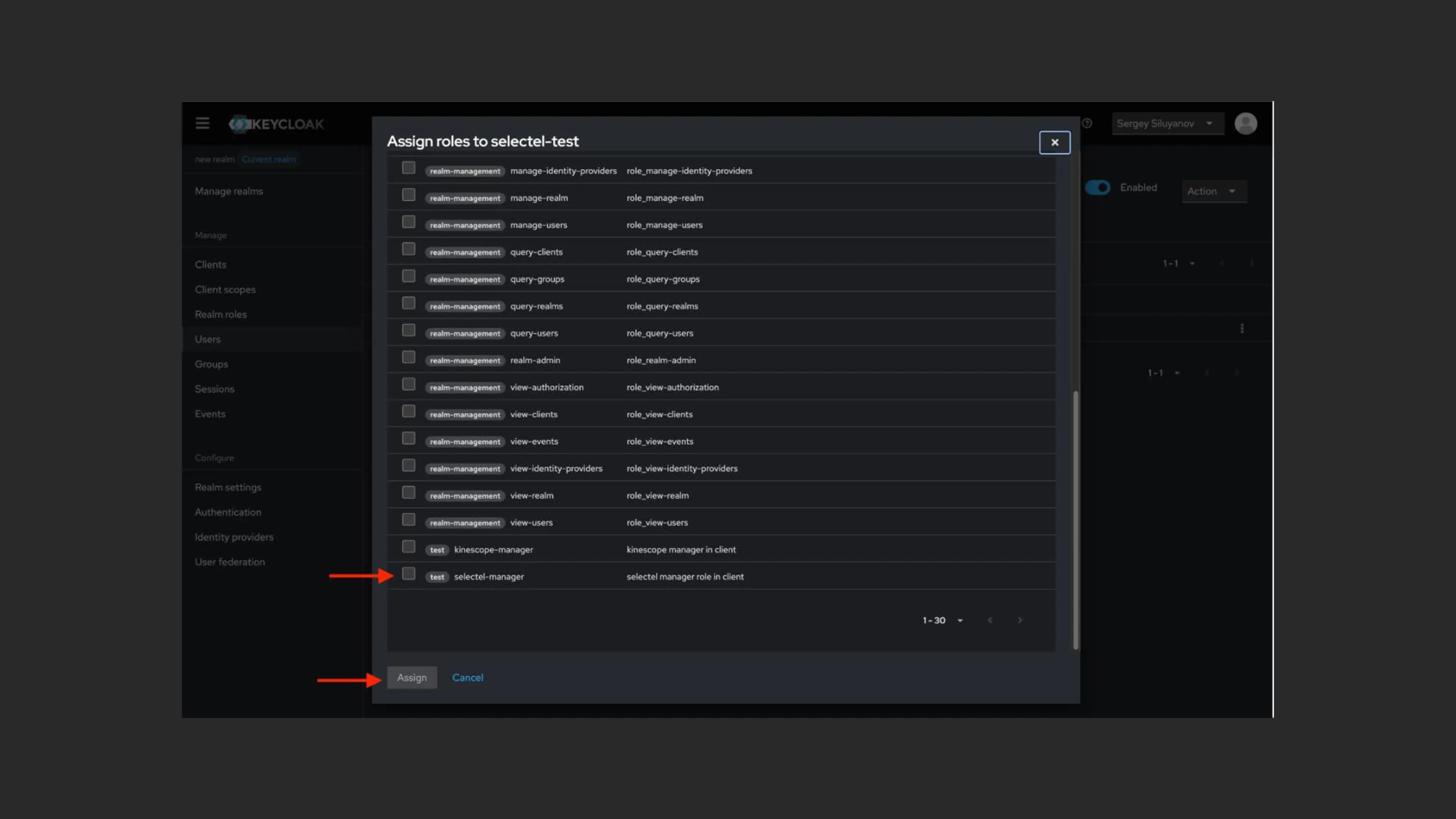

- Отфильтруйте список по клиентам и из списка выберите нужную роль в “Associated roles”. Для подтверждения привязки нажмите “Assign”.

Теперь пользователи с выбранной ролью в системе будут создаваться в Kinescope с ролью “kinescope-manager”.

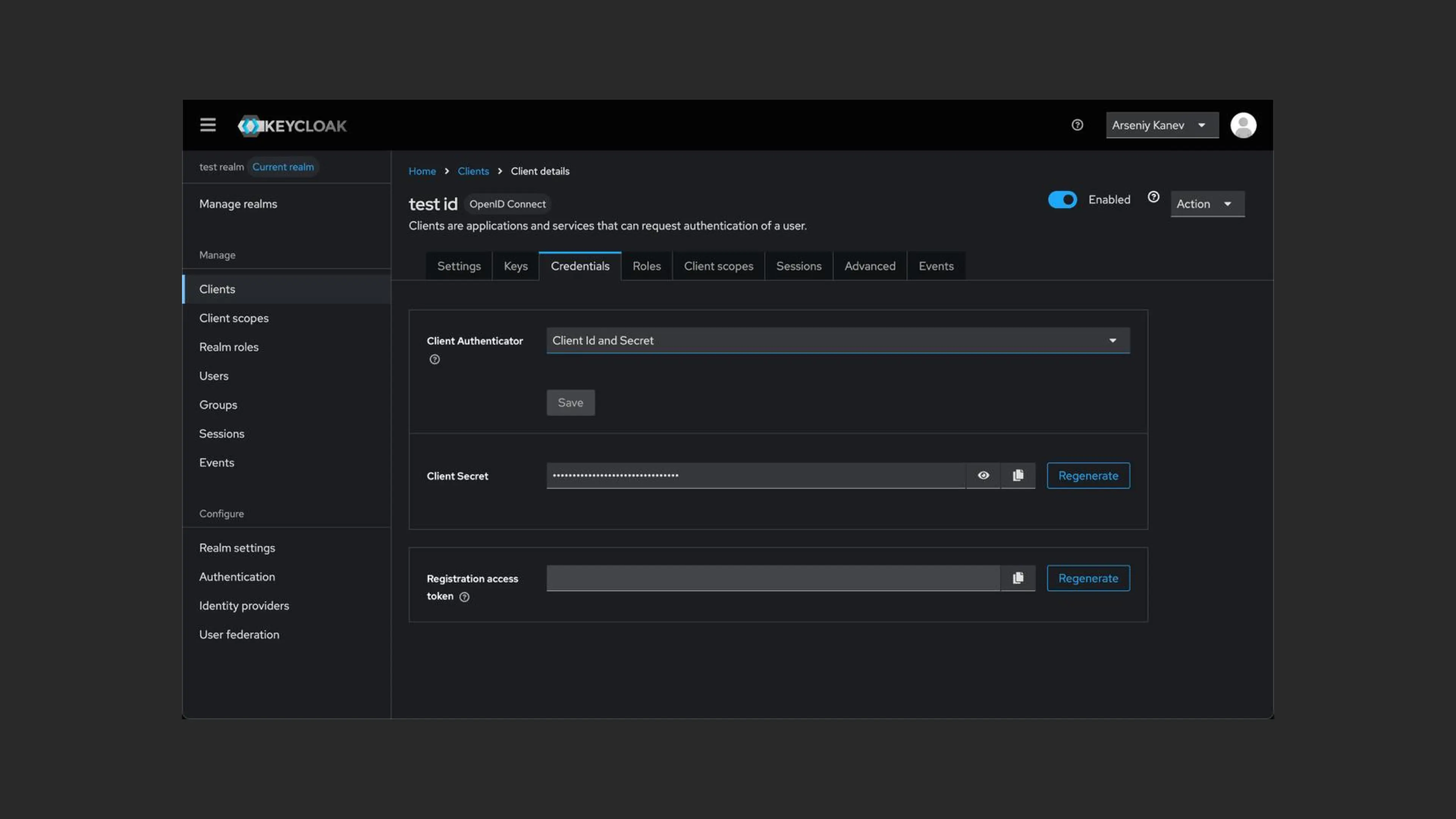

- Для завершения настройки передайте в поддержку Kinescope параметры: client_id, client_secret и provider_url вида https://{{keycloak-domain}}/realms/{{some_realm}}

Если при настройке возникнет ошибка или понадобится консультация — напишите нам.

Настройка AD FS для Kinescope

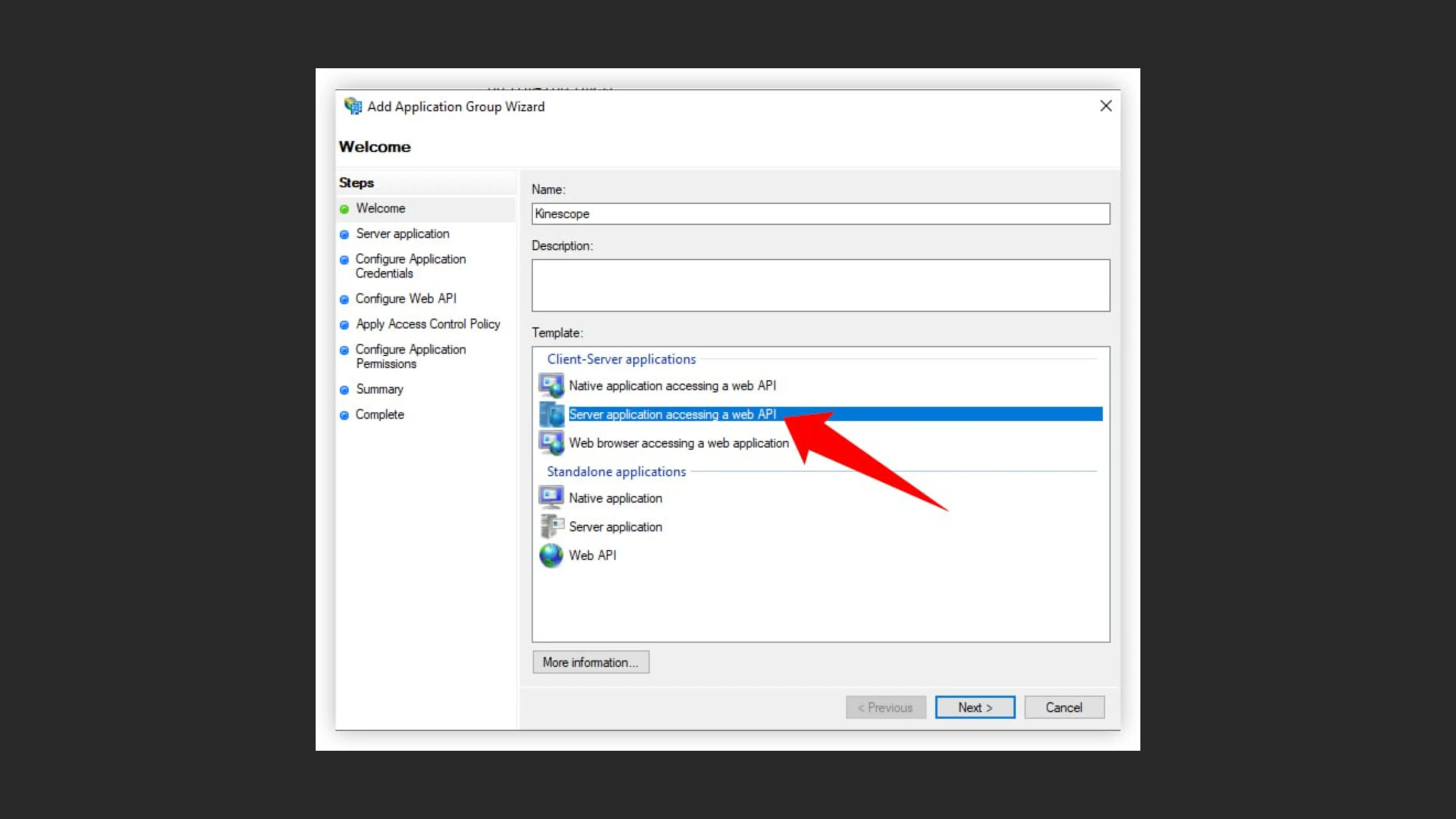

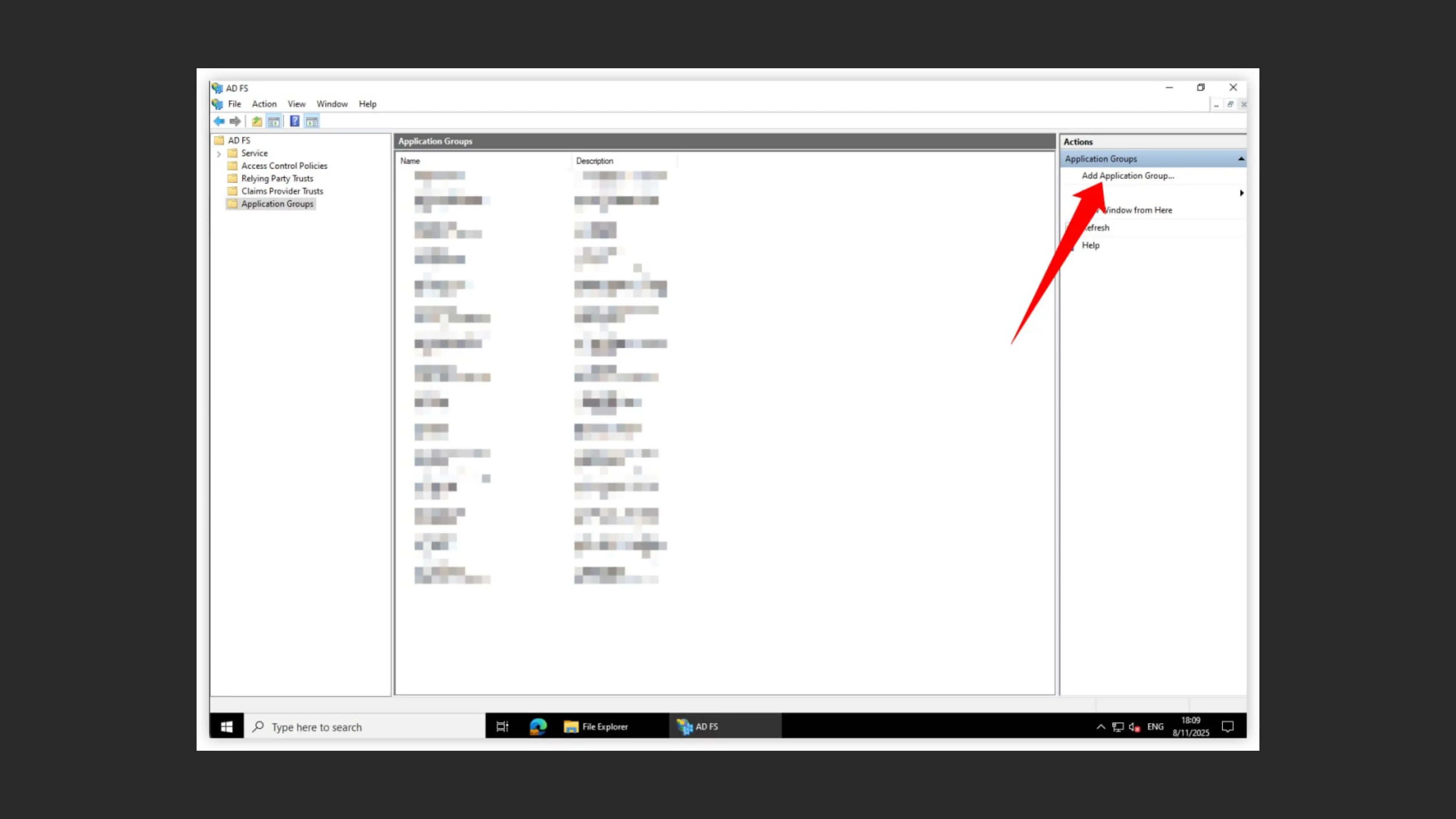

Шаг 1: Создание Application Group

- Откройте консоль управления AD FS

- В разделе “Application Groups” выберите “Add Application Group…”

- В поле Name введите имя группы (например, “Kinescope”)

- В поле Description добавьте описание (опционально)

- В разделе Template выберите “Server application accessing a web API” из списка Client-Server applications

- Нажмите Next для продолжения

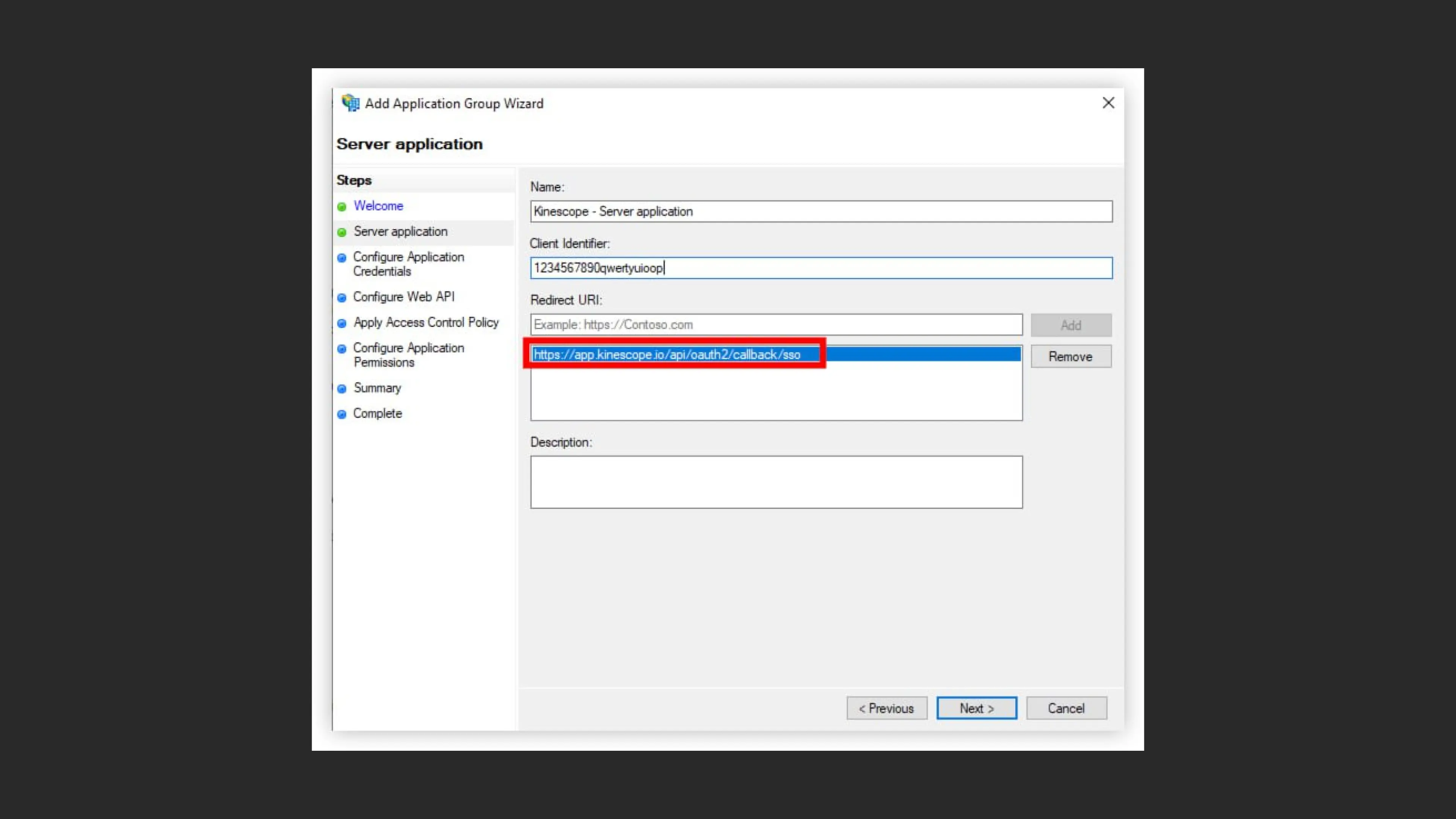

Шаг 2: Настройка Server Application

- Name автоматически заполнится как “Kinescope - Server application”

- Client Identifier будет сгенерирован автоматически (например, “123456789qwertyuiop”)

- В поле Redirect URI добавьте URL обратного вызова: https://app.kinescope.io/api/oauth2/callback/sso

- Нажмите Add для добавления URI в список

- Нажмите Next для продолжения

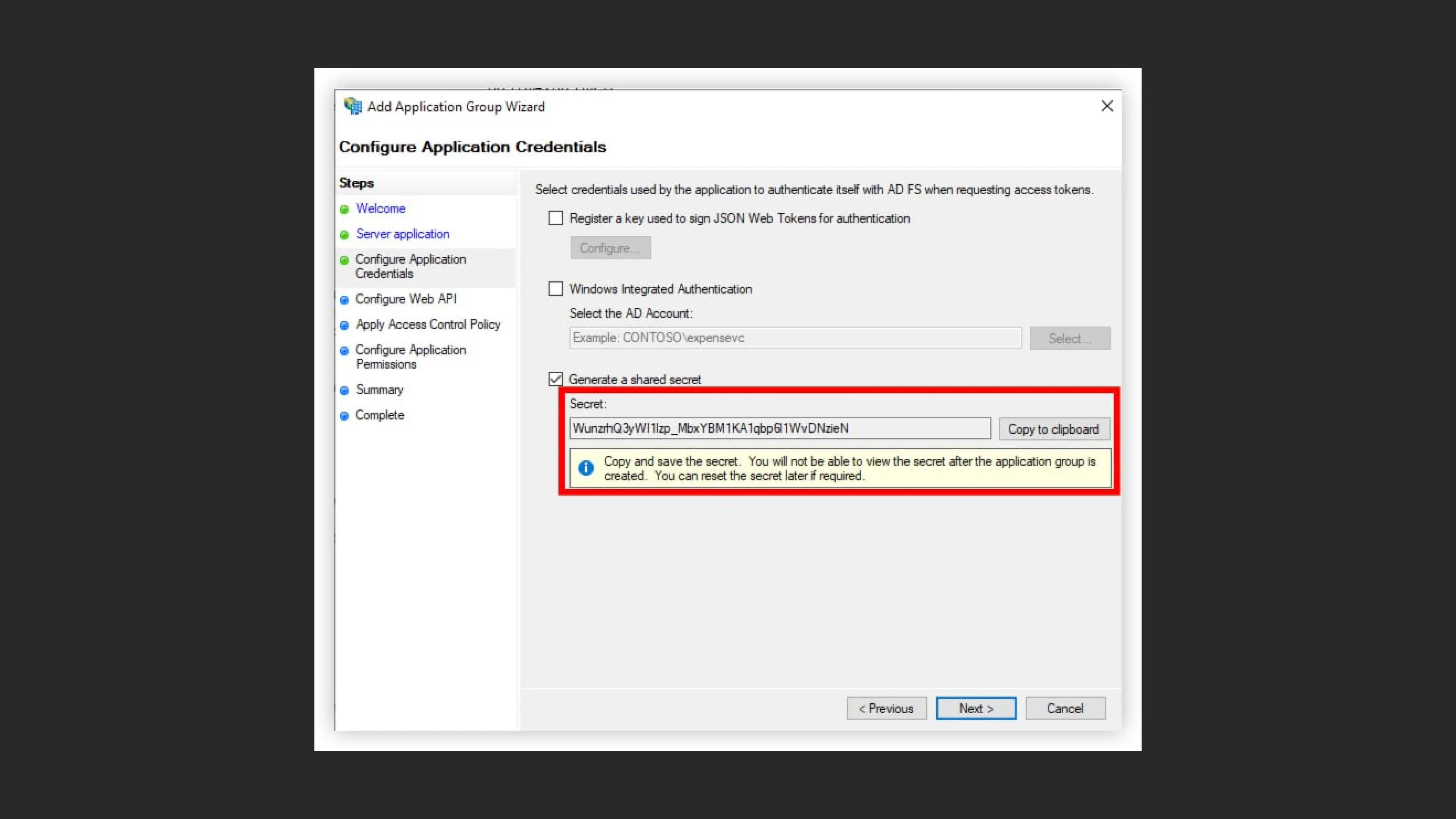

Шаг 3: Настройка учетных данных

- Установите флажок “Generate a shared secret”

- Система автоматически сгенерирует секретный ключ (например, “WuxzhQ3yW1lsp_MbxY6M1KA1qbp81WvDNzieN”)

Важно: Нажмите кнопку “Copy to clipboard” для копирования секрета. Сохраните этот секрет в безопасном месте - он понадобится для настройки интеграции

- Нажмите Next

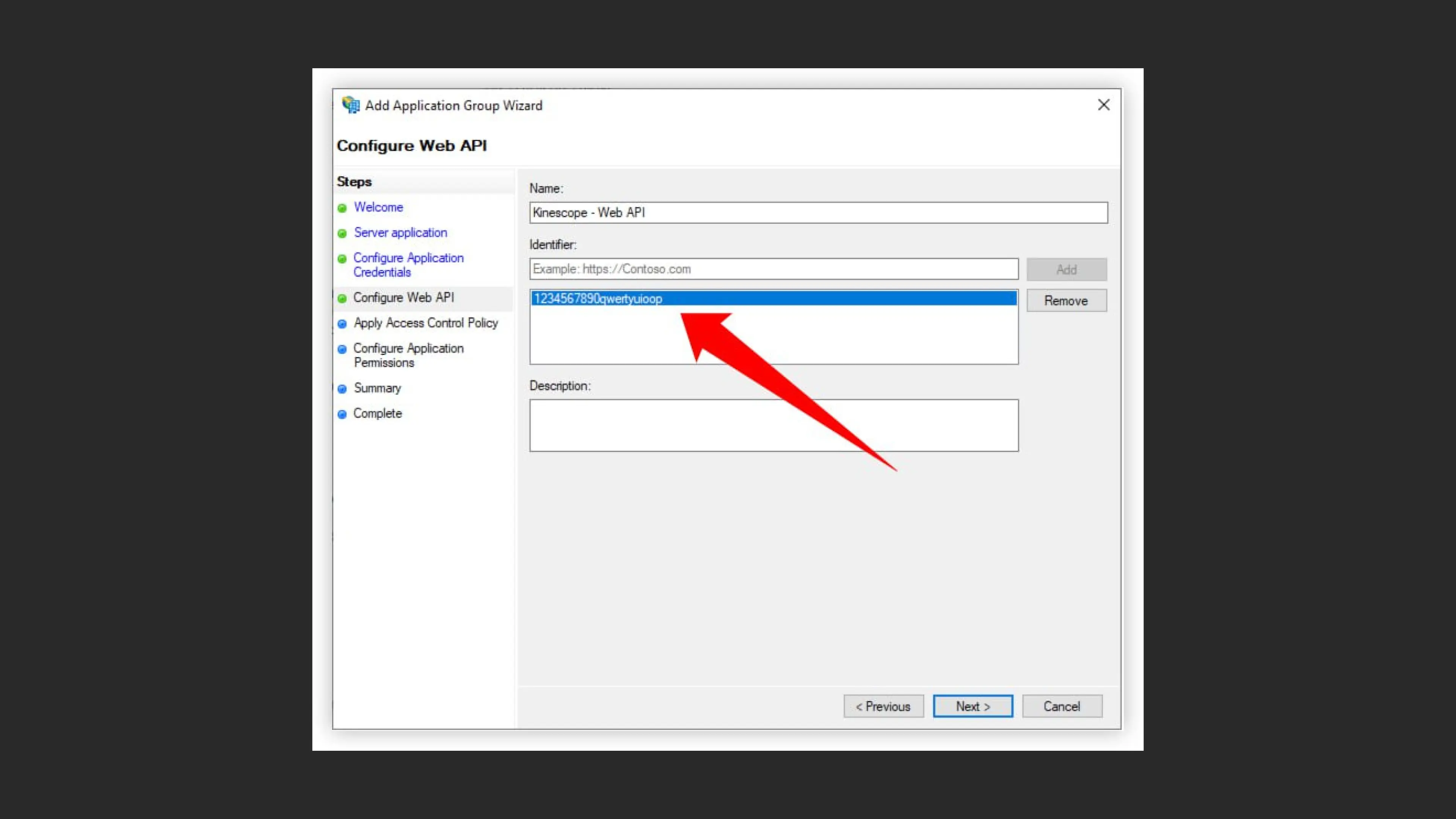

Шаг 4: Настройка Web API

- Name автоматически заполнится как “Kinescope - Web API”

- В поле Identifier добавьте идентификатор (шаг 2 - “123456789qwertyuiop”)

- Нажмите Add для добавления идентификатора в список

- Нажмите Next

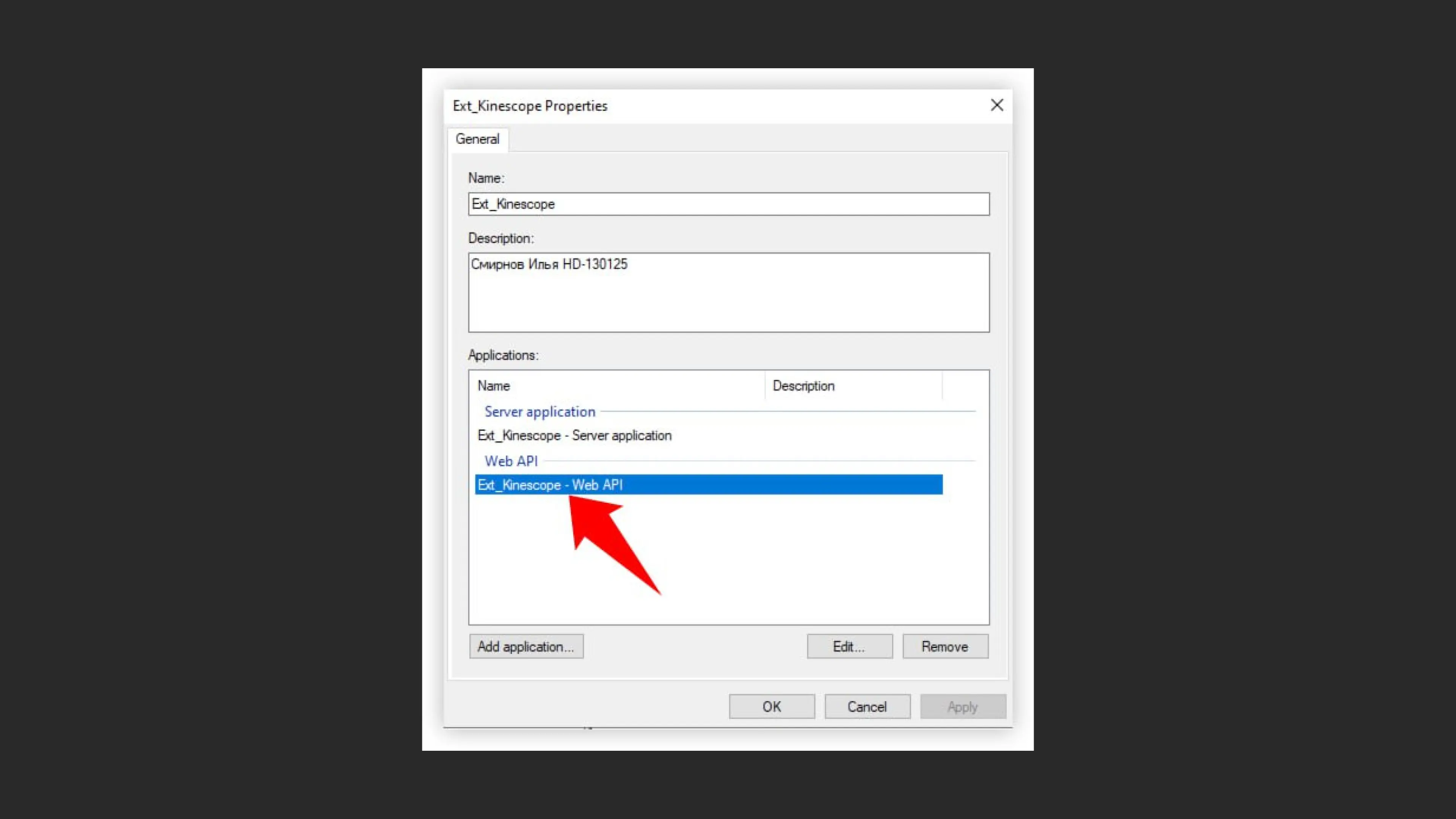

Шаг 5: Настройка разрешений (Client Permissions)

- В таблице Applications вы увидите:

- Server application (Ext_Kinescope - Server application)

- Web API (Ext_Kinescope - Web API)

- Выберите Web API из списка

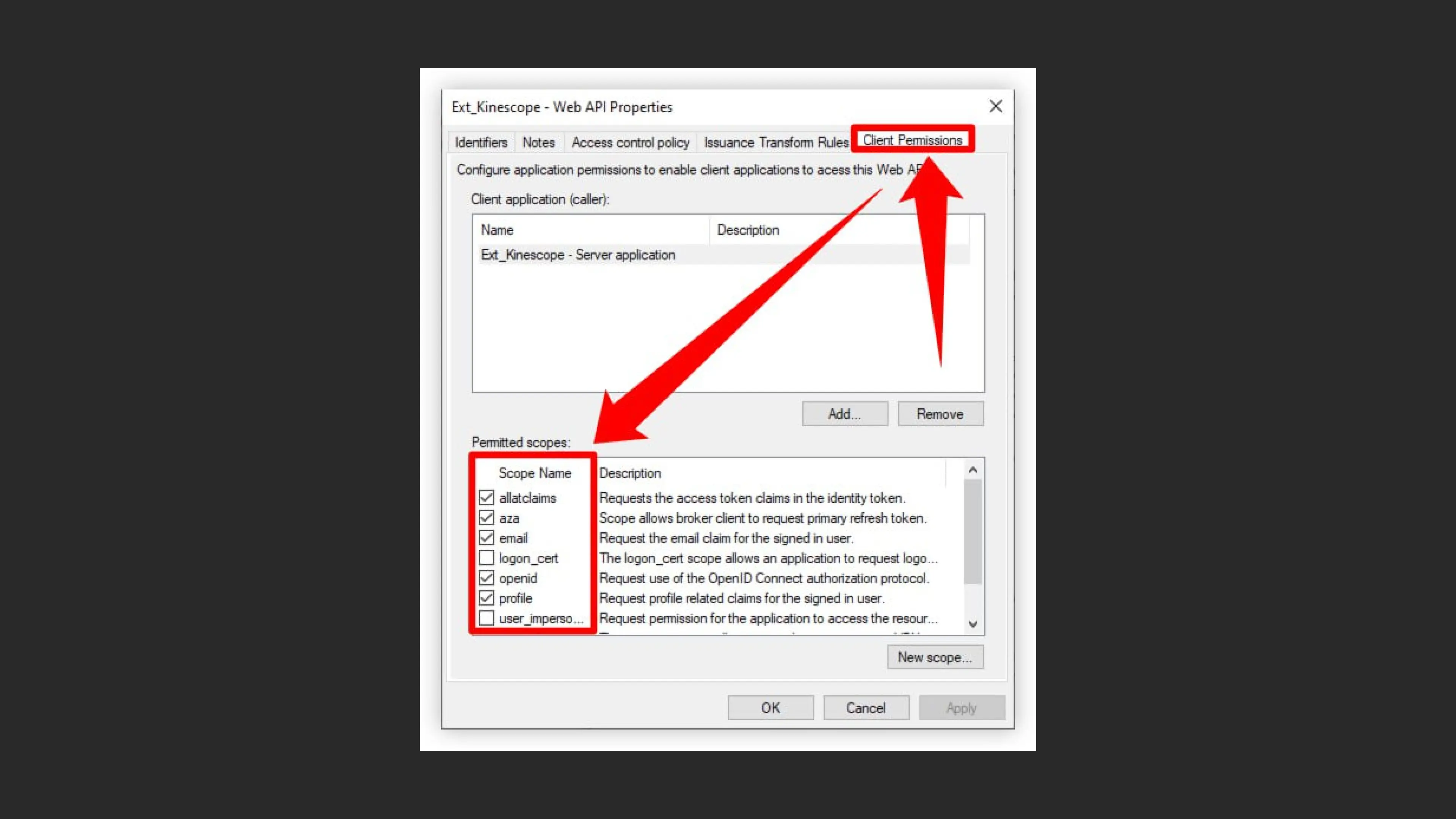

- Перейдите на вкладку Client Permissions

Шаг 6: Настройка разрешенных областей (Permitted scopes)

- На вкладке Client Permissions отображаются текущие разрешения

- В разделе Permitted scopes установлены флажки для необходимых разрешений:

- ✓ allatclaims

- ✓ aza

- ✓ openid

- ✓ profile

- Для добавления новых разрешений нажмите Add Rule…

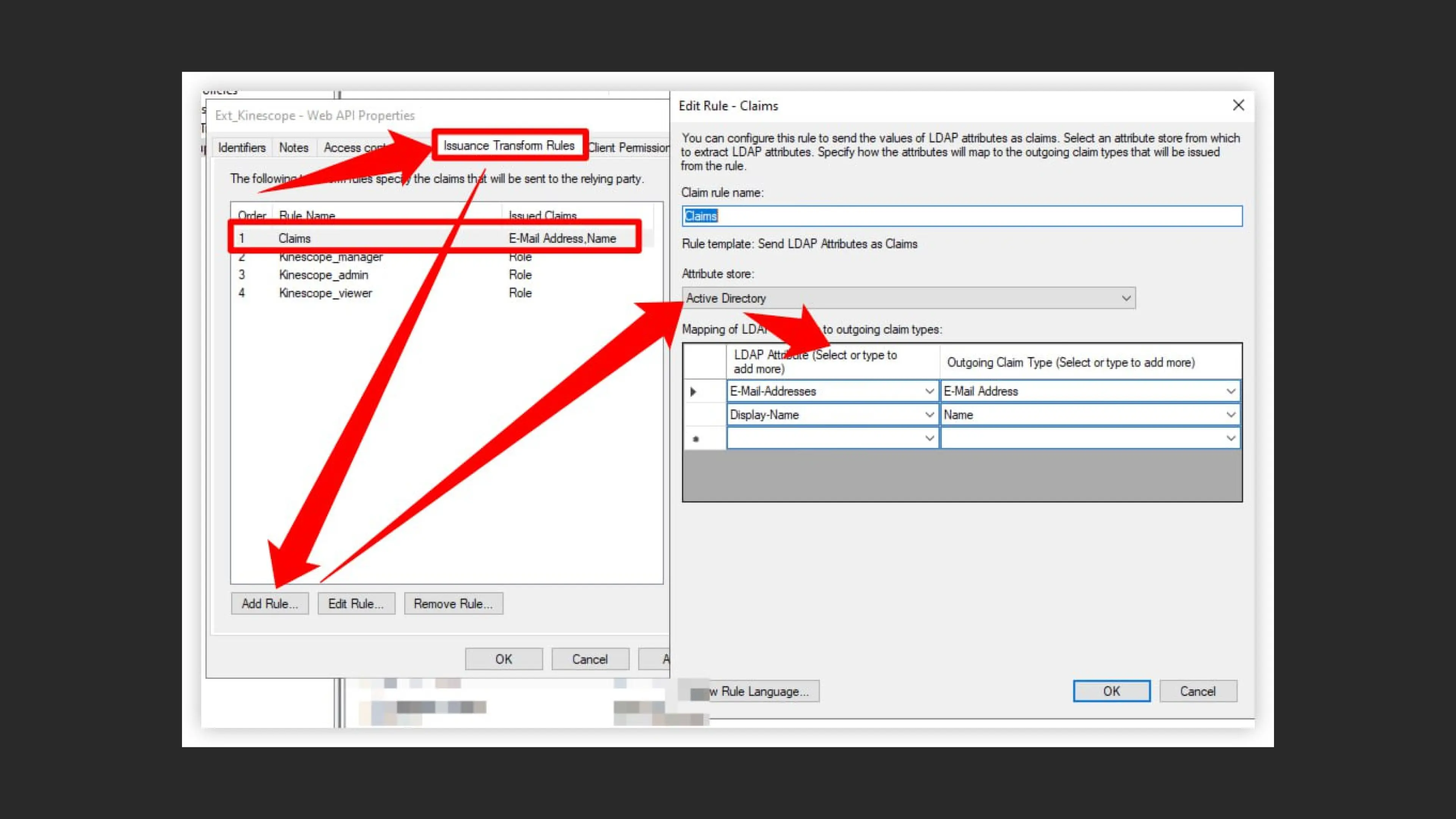

Шаг 7: Настройка правил трансформации (Issuance Transform Rules)

- Перейдите на вкладку Issuance Transform Rules

- В списке отображаются существующие правила:

- Claims

- Kinescope_manager (Role)

- Kinescope_admin (Role)

- Kinescope_viewer (Role)

- Для добавления нового правила нажмите Add Rule…

- В открывшемся окне “Edit Rule - Claims”:

- Claim rule name: введите “Claims”

- Rule template: выберите “Send LDAP Attributes as Claims”

- Attribute store: выберите “Active Directory”

- Настройте маппинг атрибутов LDAP на исходящие claim types:

- E-Mail-Addresses → E-Mail Address

- Display-Name → Name

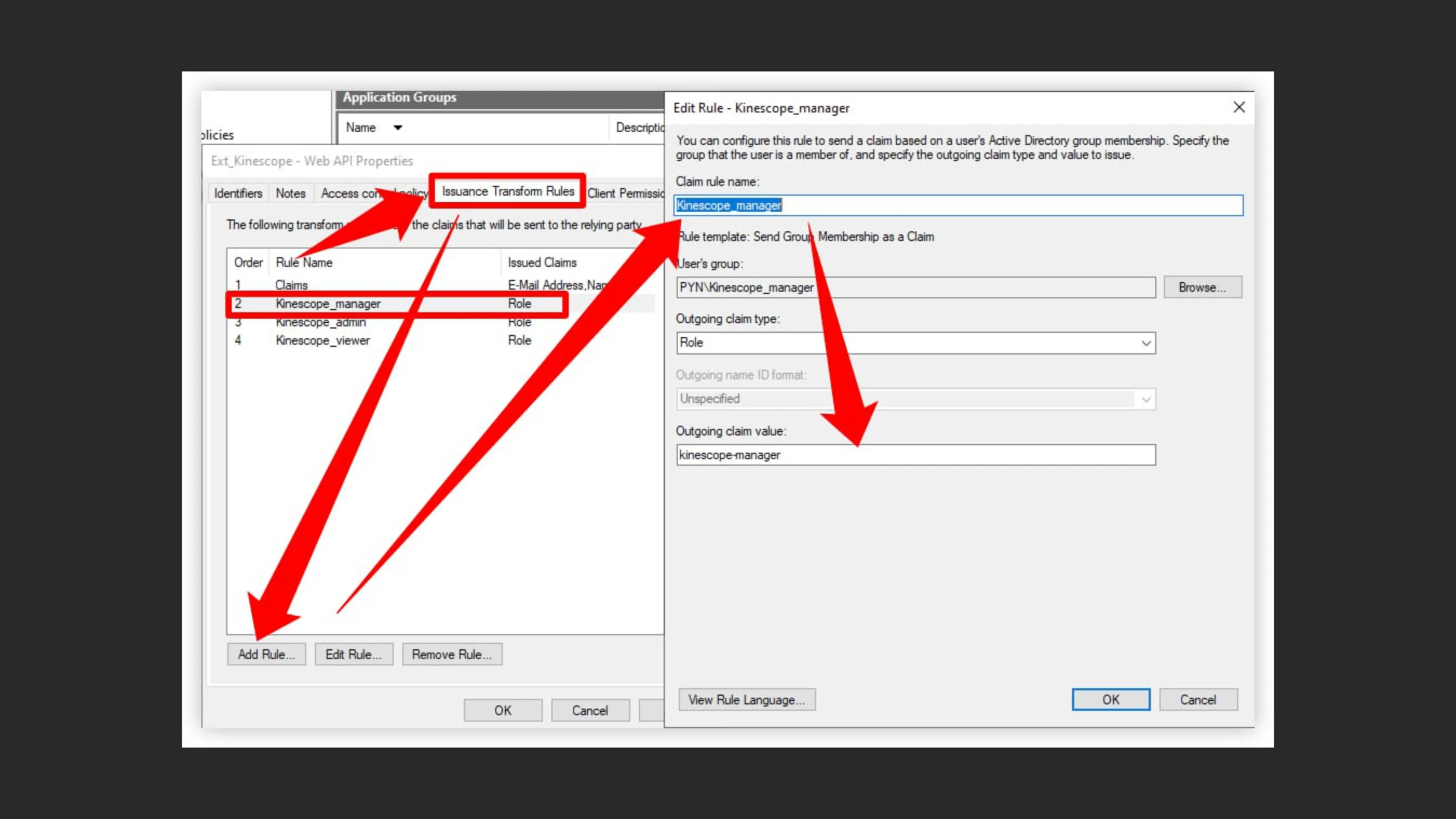

Шаг 8: Добавление правила для роли менеджера

- Нажмите Add Rule… на вкладке Issuance Transform Rules

- Claim rule name: введите “Kinescope_manager”

- Rule template: выберите “Send Group Membership as a Claim”

- User’s group: укажите группу AD “PYN\Kinescope_manager” (используйте Browse для поиска)

- Outgoing claim type: выберите “Role”

- Outgoing claim value: введите “kinescope-manager”

- Нажмите OK для сохранения правила

Шаг 9: Завершение настройки

- В списке Application Groups отображается созданная группа

- Для внесения изменений щелкните правой кнопкой мыши на группе и выберите “Add Application Group…” или “Properties”

- Убедитесь, что все настройки сохранены корректно

- Обязательно сохраните Client Identifier и секретный ключ — они понадобятся для настройки SSO в Kinescope

- Redirect URI должен точно соответствовать URL, указанному в настройках Kinescope

- Настройте правила трансформации для всех необходимых ролей (viewer, admin, manager)

- После завершения настройки протестируйте интеграцию с тестовым пользователем

Что дальше?

После настройки SSO рекомендуем:

- Настроить права доступа — проверьте, что роли пользователей настроены корректно

- Настройки профиля и рабочей зоны — управление рабочими зонами

- Организовать медиатеку — создайте проекты и папки для структурирования контента

- Настроить защиту контента — ограничьте доступ к видео по доменам или паролям

Остались вопросы? Напишите в чат поддержки — специалисты помогут!